- Verdopplung von Angriffen über kompromittierte Geschäfts-E-Mails im ersten Quartal 2024

- Angriffe auf die Fertigungswirtschaft stiegen um 20%

- „Tycoon 2FA“ Phishing-Kit zur Umgehung von MFA verbreitet sich rasant

- KI-gestützte Stimmenimitation hilft Angreifern

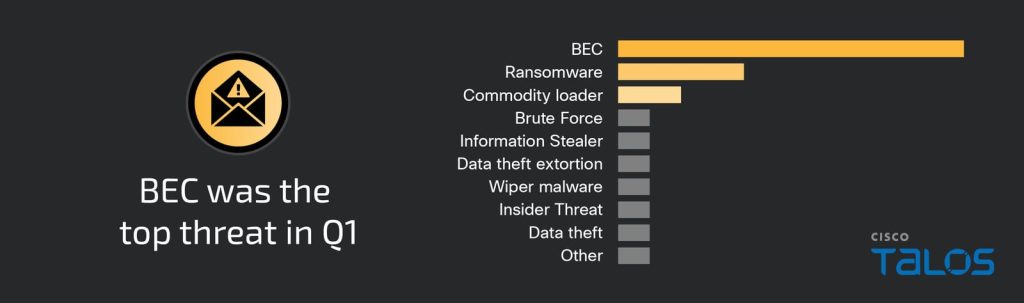

Garching, 16. Mai 2024 – Die neueste Analyse weltweiter Bedrohungsvektoren von Cisco Talos zeigte im ersten Quartal 2024 eine sprunghafte Zunahme von so genannten „Business Email Compromise“-Angriffen (BEC). Bei insgesamt 46 Prozent aller von Talos beobachteten Attacken waren kompromittierte Geschäfts-E-Mails der initiale Bedrohungsvektor. Parallel nahmen Angriffe auf die Fertigungswirtschaft um 20 Prozent zu. Die Zahl der Ransomware-Fälle ging im gleichen Zeitraum um 11 Prozent zurück, allerdings bleib Cybererpressung weiterhin eine der Top-Bedrohungen in den ersten drei Monaten des Jahres.

Das Cisco Talos Incident Response Team (Talos IR) hat in seinem Trendbericht für das erste Quartal 2024 (Januar – März) eine deutliche Zunahme von Angriffen festgestellt, die über geschäftliche E-Mails ausgeführt wurden. Bei dieser Methode verschaffen sich Angreifer Zugriff auf das E-Mail-System eines Unternehmens und geben sich als Mitarbeitende aus, um mit vermeintlich legitimen Phishing-Mails andere Mitarbeitende oder Dritte zu täuschen. BEC-Angriffe sind besonders gefährlich, da sie im normalen E-Mail-Verkehr eines Unternehmens untergehen und von automatischen Sicherheitsfiltern nur schwer zu detektieren sind.

Diese Form von Social Engineering war für fast die Hälfte aller Angriffe im ersten Quartal verantwortlich. Entsprechend war die Verwendung kompromittierter Anmeldedaten für gültige Konten der größte initiale Einfallsvektor in diesem Zeitraum. Unternehmen werden dringend aufgefordert, ihre E-Mail-Sicherheitsprotokolle zu überprüfen und zu härten, um sich vor solchen Angriffen zu schützen.

Im ersten Quartal war das verarbeitende Gewerbe die am häufigsten angegriffene Branche – gefolgt vom Bildungswesen. Damit setzt sich eine Entwicklung vom Ende des letzten Jahres fort. Schon damals wurden diese beiden Branchen am stärksten attackiert. Seither legten jedoch die Angriffe speziell auf die Fertigungswirtschaft noch um weitere 20 Prozent zu.

Bei den Ransomware-Angriffen gab es im ersten Quartal 2024 einen leichten Rückgang. Erpressersoftware wurde noch für 17 Prozent aller Angriffe verwendet und steht damit nicht mehr an der Spitze der Bedrohungsvektoren. Allerdings konnte Cisco Talos dieses Quartal neue Varianten der Akira- und Phobos-Ransomware beobachten.

Stimmenimitate umgehen Multifaktorauthentifizierung

Schwächen bei der Implementierung einer Multifaktorauthentifizierung (MFA) konnte bei fast der Hälfte aller Angriffe beobachtet werden. Auch wurde offensichtlich, dass Cyberkriminelle immer bessere Methoden entwickeln, um Sicherheitsmaßnahmen zu umgehen. Dieser Befund unterstreicht einmal mehr die Notwendigkeit für Unternehmen, ihre MFA-Protokolle regelmäßig zu überprüfen und zu aktualisieren.

Thorsten Rosendahl, Technical Leader bei Cisco Talos in Deutschland, erläutert drei der verwendeten Methoden, um die Authentifizierung zu umgehen.

Erstens: Die Angreifer rufen bei der Helpline eines Unternehmens an, und geben sich als Mitarbeiter aus. „Heute können Cyberkriminelle auf Basis einer Sprachaufnahme von einer Voicemail die Stimme eines Mitarbeitenden technisch imitieren“, erklärt der Sicherheitsexperte. Gegenüber der Helpline gibt der Angreifer dann vor, sein Handy verloren zu haben und sich deshalb nicht authentifizieren zu können – man solle doch bitte die MFA abschalten.

Als zweites Risiko nennt Thorsten Rosendahl Public Facing Systems, die keine MFA installiert haben. Die Bandbreite dieser potenziell verwundbaren Systeme ist hoch und reicht von Plattformen zur Bereitstellung von Cloud-Anwendungen über Firewalls mit Internetanschluss bis hin zu SSH-Gateways und Web-Servern. Der Talos-Mitarbeiter erklärt, dass solche Systeme oft nicht auf dem Radar der IT-Abteilungen sind oder als nicht sonderlich wichtig angesehen werden. Aber: „Jedes System, das ans Internet angeschlossen ist, aber keine MFA hat, ist eine offene Schwachstelle.“

Und als dritten Punkt beschreibt Rosendahl sogenannte MFA Fatigue Attacks. „Hierbei werden unzählige Push-Nachrichten an Mitarbeitende gesendet, in der Hoffnung, dass jemand nicht aufpasst.“ Unautorisierte Push-Benachrichtigungen, die von Nutzern fälschlich freigegeben wurden, konnte Cisco Talos bei einem Viertel der Angriffe beobachten. „Entsprechend wichtig ist es, dass Mitarbeitende – ähnlich wie bereits bei Phishing-Mails – für diese Angriffsart sensibilisiert werden und auch wissen, wie sie auffällige und unerwartete Push-Benachrichtigungen der IT-Abteilung melden können“, empfiehlt der Talos Spezialist.

Weiterführende Informationen

- Bildmaterial und ein Foto von Thorsten Rosendahl finden Sie hier.

- Den ausführlichen Talos-Bericht auf englisch finden Sie hier.

- Eine Diskussion der Ergebnisse und Empfehlungen für IT-Abteilungen finden Sie im Video hier.