- MFA-Report basierend auf 16 Milliarden Authentifizierungen

- Anwendung von MFA in Deutschland um 52,3 Prozent gestiegen – ein weltweiter Spitzenwert

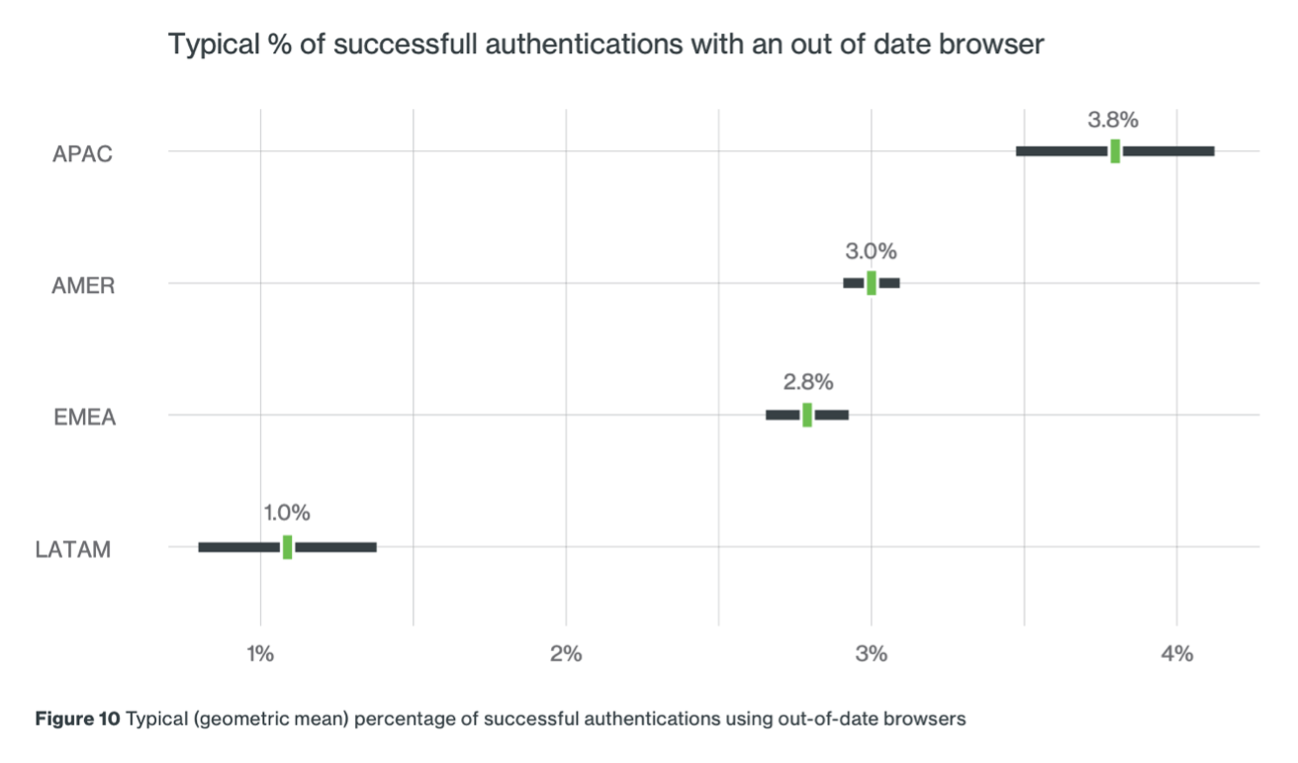

- 2,8 Prozent der Authentifizierungen in EMEA mit veralteten Browsern erfolgreich

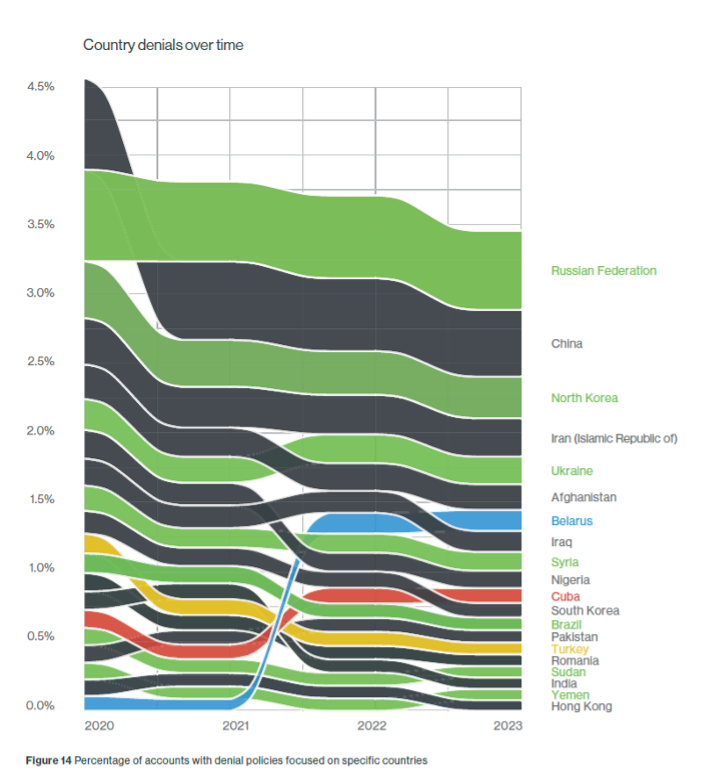

- 96,4 Prozent der Unternehmen haben keine Richtlinie zur standortbasierten Authentifizierung

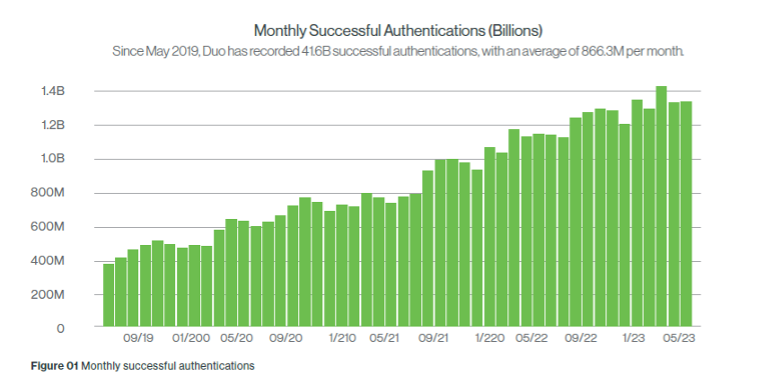

Für die Cybersicherheit unverzichtbar, aber trotzdem häufig unterschätzt: die Authentifizierung. Aktuelle Security-Trends zeigt der neu herausgegebene DUO Trusted Access Report. Er basiert auf Analysen von mehr als 16 Milliarden Authentifizierungen vom 1. Juni 2022 bis 31. Mai 2023. Diese umfassen knapp 52 Millionen verschiedene Browser auf 58 Millionen Endgeräten und 21 Millionen Smartphones weltweit. Dabei steigt die Anzahl der Authentifizierungen mit Cisco DUO kontinuierlich seit 2019.

„Multifaktor-Authentifizierung bleibt die effizienteste Verteidigungsmöglichkeit gegen fortgeschrittene Angriffe“, sagt Michael von der Horst, Managing Director Cyber Security bei Cisco Deutschland. „Deutsche Unternehmen adaptieren diese Möglichkeit schon gut, aber wir sind noch lange nicht da, wo wir hinwollen. Cyberschutz ist ein Prozess des kontinuierlichen Nachrüstens und MFA ist eine der zentralen Stellschrauben für Deutschlands Cybersicherheit.“

Aus den Analysen ergeben sich folgende wichtige Erkenntnisse basierend auf dem Einsatz von Cisco DUO, aus dem sich allgemeine Ableitungen zum Thema „Authentifizierung“ ergeben:

1. Steigende Nutzung von Multi-Faktor-Authentifizierung (MFA)

Die Anwendung von MFA ist global im letzten Jahr um 41 Prozent gestiegen. Das kann als Beleg für die zunehmende Einführung von verstärkten Sicherheitsmaßnahmen gesehen werden. In Deutschland beträgt das Wachstum sogar 52,3 Prozent, das ist der weltweite Spitzenwert. Diese Entwicklung zeigt auch, dass Unternehmen aktiv nach Lösungen suchen, um sich gegen eine steigende Zahl von Cyberbedrohungen zu schützen. MFA ist vor allem wichtig, um Sicherheitslücken durch schwache oder gestohlene Passwörter zu schließen.

„MFA ist nicht verhandelbar. Jedes Unternehmen muss MFA für seinen Internetzugang und den Einsatz von Applikationen einsetzen, sonst lassen sie ohne Not leicht schließbare Einfallsvektoren offen“, sagt Michael von der Horst. „MFA ist ein schönes Beispiel für asymmetrische Verteidigung. Es ist ein Sicherheitsmechanismus, der leicht zu implementieren ist und gleichzeitig die Eindringungshürden vor allem für Massenangriffe massiv erhöht.“

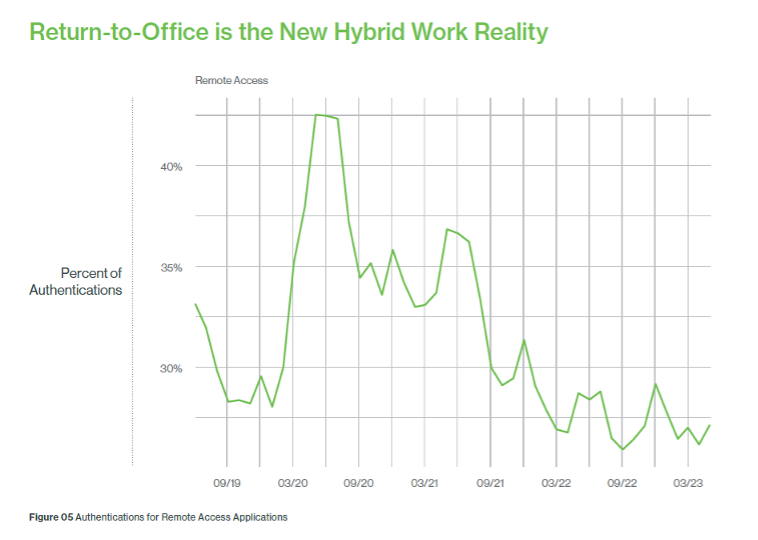

2. Rückkehr ins Büro verändert Authentifizierungsmuster

Die Authentifizierung per Fernzugriff befindet sich wieder auf normalem Niveau wie vor der Corona-Pandemie. Nach dem Höchststand im Jahr 2020 mit über 45 Prozent, ist der Anteil von Authentifizierungen außerhalb der Office-Umgebung auf 25 Prozent gefallen. Das entspricht dem Wert vor der Pandemie. Die Rückkehr ins Büro mit hybriden Arbeitsmodellen erfordert eine Anpassung der Sicherheitsmaßnahmen, um sich verändernde Zugriffsmuster und -orte zu berücksichtigen. Dazu sind flexible Security-Lösungen nötig, die sowohl remote als auch vor Ort effektiv schützen. Generell sollten Applikationen per MFA geschützt werden, egal woher der Zugriff kommt.

„Man sollte sich nicht in falscher Sicherheit wiegen, nur wenn weniger Menschen aus dem Homeoffice arbeiten. Authentifizierung muss dauerhaft, kontextabhängig und dynamisch erfolgen – egal, von wo sich die NutzerInnen einloggen.“

3. Strengere Kontrollen verringern Risiken durch veraltete Software

Je mehr Betriebssysteme ein Unternehmen zulässt, desto wahrscheinlicher erfolgen Authentifizierungen mit einer veralteten Version – und schlagen oft fehl. Der Anteil solcher Fehlschläge ist 2023 um 74,7 Prozent gestiegen. Daher führen Unternehmen strengere Kontrollen ein, um Risiken durch veraltete Software zu reduzieren. In der Region EMEA (Europa, Naher Osten, Afrika) waren trotzdem 2,8 Prozent der Authentifizierungen mit veralteten Browsern erfolgreich.

4. Fehlgeschlagene Authentifizierungen zeigen Gefahr

Von allen Versuchen zur Authentifizierung schlugen 5 Prozent fehl. Davon waren wiederum 28 Prozent darauf zurückzuführen, dass die User im System nicht registriert waren. Diese könnten dann unbefugten Zugang zu sensiblen Daten oder kritischen Systemen erhalten und Datenschutzverletzungen auslösen. Pro Organisation werden so jeden Monat im Schnitt mehr als 500 Angriffe auf mögliche Gastkonten, ruhende Konten oder verwaiste Konten verübt.

„Alle fehlgeschlagenen Authentifizierungen müssen automatisiert geprüft werden. So können bisher unbekannte Einfallstore über nicht identifizierte NutzerInnen gefunden und geschlossen werden“, ergänzt Michael von der Horst.

5. Bedeutung von kontextbezogener Authentifizierung steigt

Berücksichtigter Kontext – wie Nutzerverhalten und Umgebung – hilft dabei, legitime NutzerInnen von möglichen Angriffen zu unterscheiden. Das verbessert die Sicherheit und Benutzerfreundlichkeit. Im Jahr 2023 hatten 96,4 Prozent der Unternehmen jedoch keine Richtlinie in Bezug auf den Standort. Die meisten Geo-Sperren bestehen für Zugriffe aus Russland, China und Nordkorea – insgesamt sind das aber weniger als 2 Prozent.

Weitere Informationen und Erkenntnisse bietet der vollständige DUO Trusted Access Report 2024. Den Report sowie die Grafiken und ein Bild von Michael von der Horst finden Sie hier zum Download.