- Bildungssektor und Fertigungswirtschaft waren Top-Ziele von Cyberkriminellen im vierten Quartal 2023

- Ransomware bildete mit 28 % die häufigste Bedrohung

- Fehlende oder falsch implementierte MFA bei 36 % der Cybervorfälle

- Deutlicher Anstieg bei QR Code-Phishing

Garching, 31. Januar 2024 – Die neueste Analyse weltweiter Bedrohungsvektoren von Cisco Talos zeigte im vierten Quartal 2023 einen starken Anstieg von Ransomware. Am stärksten von Angriffen betroffen waren das verarbeitende Gewerbe und Bildungseinrichtungen. Das Fehlen von Multi-Faktor-Authentifizierung bleibt eine der größten Schwachstellen in der Absicherung von Unternehmen und Institutionen.

Das Incident Response Team von Cisco Talos (Talos IR) hat seine vierteljährliche Analyse der Bedrohungslage für das vierte Quartal 2023 (Oktober bis Dezember) veröffentlicht. Das Bildungswesen und die Fertigungsindustrie waren die beiden Sektoren, die in diesem Zeitraum weltweit am häufigsten angegriffen wurden – fast die Hälfte der von Talos beobachteten Attacken galten ihnen. Im Vergleich zum vorherigen Quartal verzeichneten die Analysten einen Anstieg von vier Prozent bei Angriffen auf den Bildungssektor und von zehn Prozent auf die Fertigungsindustrie. Daneben waren auch das Gesundheitswesen und die öffentliche Verwaltung erneut stark betroffen.

„Die Fertigungsindustrie ist aufgrund ihrer geringen Toleranz gegenüber Betriebsausfällen exponiert und daher ein lohnendes Angriffsziel für Cyberkriminelle“, sagt Thorsten Rosendahl, Technical Leader Cisco Talos Deutschland. „In diesen Organisationen ist es besonders wichtig, wirksame Schutzmechanismen zu implementieren.“

Auch für die Herstellung von Gütern, die für kritische Infrastrukturbereiche grundlegend sind, sind das schlechte Nachrichten. Jede Störung im industriellen Fertigungsprozess trifft nicht nur die Branche selbst, sondern hat kaskadierende Auswirkungen auf die Lieferkette und abhängige Sektoren. Cyberangriffe können somit instabile Bedingungen in der Lieferkette schaffen, die sofortige Maßnahmen erfordern.

Größte Gefahr und größte Schwäche

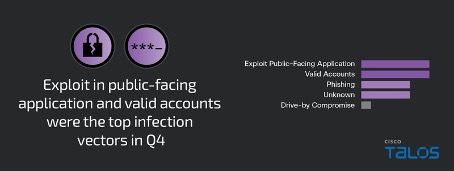

„Wir dürfen nicht nur auf das ‚Ergebnis Ransomware‘ schauen, sondern auch auf die Initial Access Vectoren, und das für die komplette Supply-Chain“, so Thorsten Rosendahl. Gerade für die Absicherung hoch-verzahnter Wertschöpfungsketten ist es essenziell zu wissen, über welchen initialen Vektor Bedrohungsakteure angreifen. Im 4. Quartal 2023 kamen bei Attacken vor allem kompromittierte Anmeldedaten für gültige Nutzerkonten zum Einsatz. Im gleichen Maß wurden zudem auch öffentlich zugängliche Anwendungen ausgenutzt. Beide führen mit je 28 Prozent die Liste der Infektionsvektoren an, allerdings dicht gefolgt von Phishing.

Im Bereich der Angriffsvarianten dominierte einmal mehr Ransomware, einschließlich Pre-Ransomware-Aktivitäten. Ransomware-Angriffe machten laut Bericht 28 Prozent aus, was einem starken Anstieg von 17 Prozent gegenüber dem Vorquartal entspricht. Das Talos Incident Response Team beobachtete dabei erstmals Operationen, die die Ransomware-Gruppen Play, Cactus, BlackSuit und NoEscape betrafen.

Ein weiterer negativer Trend setzte sich ebenfalls fort. Wie über das gesamte Jahr 2023 hinweg, fehlte auch im 4. Quartal in vielen Unternehmen eine Multi-Faktor-Authentifizierung (MFA) oder war nicht ordnungsgemäß implementiert. In 36 Prozent der Fälle, in denen das IR Team von Cisco Talos zum Einsatz kam, war diese Schwachstelle offen. Talos IR empfiehlt daher, MFA auf alle Benutzerkonten (Mitarbeiter, Auftragnehmer, Geschäftspartner usw.) zu erweitern und funktionstüchtig zu implementieren. Für Absicherung eines Unternehmens ist es zudem von entscheidender Bedeutung, Software-Updates für öffentlich zugängliche Anwendungen aufzuspielen, da veraltete Systeme Angreifern neue Wege zur Ausnutzung bieten.

Deutlicher Anstieg bei QR-Code-Phishing

Im Jahr 2023 konnte ein deutlicher Anstieg bei QR-Code-Phishing wahrgenommen werden. Talos IR reagierte im vierten Quartal auf eine solche Kampagne, bei der Opfer dazu zu gebracht werden sollten, bösartige QR-Codes in Phishing-E-Mails mit ihren persönlichen Mobilgeräten zu scannen. Ziel war die Ausführung von Malware auf diesen Geräten. QR-Code-Phishing verlagert die potenzielle Angriffsfläche von Unternehmen. Im Gegensatz zu Hardware außerhalb von Unternehmensnetzwerken, die allerdings von der IT selbst verwaltet wird, werden persönliche Geräte der Mitarbeiter selten über Sicherheitsmechanismen und Überwachungssysteme erfasst. Darüber hinaus sind die meisten E-Mail-Sicherheitslösungen (z.B. Sichere E-Mail-Gateways, SEG), aktuell noch nicht in der Lage, bösartige QR-Codes zu erkennen.

Weitere Details zu den Erkenntnissen von Cisco Talos aus dem vierten Quartal 2023 gibt es in diesem Blogbeitrag (englisch).

Bildmaterial und ein Foto von Thorsten Rosendahl können Sie hier finden.