Najważniejsze informacje:

- Cyberprzestępcy wykorzystują Advanced Installer, legalne narzędzie systemu Windows używane do tworzenia pakietów oprogramowania, w celu infekowania komputerów złośliwym oprogramowaniem do kopania kryptowalut. Kampania ta trwa co najmniej od listopada 2021 roku.

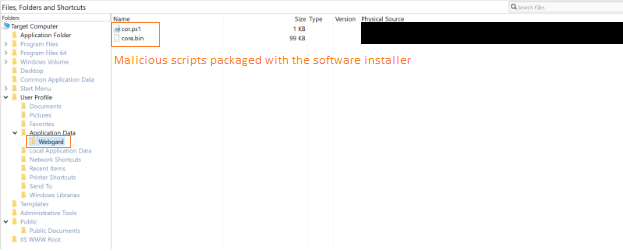

- Złośliwy kod jest ukryty w instalatorach specjalistycznego oprogramowania, w tym Adobe Illustrator, Autodesk 3ds Max i SketchUp Pro i wykorzystuje funkcję niestandardowych akcji Advanced Installer.

- Cyberprzestępcy wykorzystują specjalistyczne oprogramowanie jako przynętę, aby zainfekować komputery osób posiadających sprzęt o wysokiej mocy obliczeniowej procesora karty graficznej (GPU).

- Instalatory oprogramowania będące narzędziem tej kampanii są specjalnie wykorzystywane do modelowania trójwymiarowego i projektowania graficznego, a większość z nich używa języka francuskiego, co wskazuje, że celem są przede wszystkim osoby francuskojęzyczne z sektora kreatywnego, w tym w architekci, inżynierowie, a także pracownicy sektora produkcji i rozrywki.

- Payloady obejmują klienta M3_Mini_Rat, który umożliwia przestępcom utworzenie backdoora, pobranie i uruchomienie dodatkowych skryptów, lub oprogramowanie PhoenixMiner do wydobywania Ethereum oraz lolMiner, narzędzie związane z kopaniem popularnych kryptowalut.

Warszawa, 12 września 2023 – zespół ekspertów ds. cyberbezpieczeństwa Cisco Talos potwierdził istnienie kampanii cryptominingowej wymierzonej w państwa francuskojęzyczne. Cyberprzestępcy wykorzystują legalne narzędzia Microsoft Windows do infekowania komputerów w celu kopania kryptowalut. Najbardziej zagrożeni są przedstawiciele branż wymagających dużej mocy obliczeniowej przy tworzeniu projektów i wizualizacji, w tym architekci, inżynierowie, a także pracownicy sektora produkcji czy rozrywki. W celu infiltracji systemu używane są sfabrykowane instalatory do modelowania 3D i projektowania graficznego.

Pracownicy tych branż są cennymi celami, ponieważ używają komputerów z mocnymi kartami graficznymi (GPU), co pozwala na szybkie wydobywanie kryptowalut. Ataki są wymierzone są głównie w pracowników branż kreatywnych z Francji i Szwajcarii, jednak infekcje zostały wykryte praktycznie na całym świecie, m.in. w USA, Kanadzie, Algierii, Szwecji, Niemczech, Tunezji, Wietnamie, Singapurze i na Madagaskarze.

Cyberprzestępcy wykorzystują legalne narzędzie w celu uruchamiania cryptominerów

Kampania wydobywania kryptowalut oparta jest na Advanced Installer. Jest to legalne oprogramowanie przeznaczone do tworzenia instalatorów dla systemu Windows. Cyberprzestępcy wykorzystali je jednak do pakowania oprogramowania ze złośliwymi skryptami PowerShell. Rozwiązania te są wykonywane przy użyciu funkcji akcji niestandardowych Advanced Installer, która pozwala użytkownikom wstępnie zdefiniować niestandardowe zadania instalacyjne. Payloadami są PhoenixMiner i lolMiner, publicznie dostępne „koparki” wykorzystujące pełnię możliwości procesorów kart graficznych.

Równocześnie, eksperci Cisco Talos zaobserwowali, że przestępcy w atakach wdrażają również klienta M3_Mini_Rat korzystając z metod socjotechnicznych znanych z wcześniejszych ataków mających na celu wykorzystanie komputerów ofiar do kopania kryptowalut. W poprzednich akcjach również były wykorzystywane skrypty Advanced Installer i funkcja Custom Actions do wdrożenia złośliwego oprogramowania, a przebieg ataku i nazewnictwo jest bardzo podobne.

Obecnie ataki cryptominigowe posiadają dwa, wieloetapowe schematy działania. Pierwsza metoda przebiega za pośrednictwem klienta M3_Mini_Rat w celu ustanowienia backdoora na komputerze ofiary. Druga natomiast wykorzystuje PhoenixMiner i lolMiner w celu wydobywania kryptowalut. Eksperci Cisco Talos nie ustalili jeszcze, w jaki sposób instalatory trojanów były dostarczane na komputery ofiar, jednak w przeszłości najczęściej było to związane z techniką zatruwania wyników SEO.

Jak zabezpieczyć się przed atakami?

- Cisco Secure Endpoint (wcześniej AMP for Endpoints) idealnie nadaje się do zapobiegania wykonywaniu złośliwego oprogramowania opisanego w tym poście.

- Skanowanie sieciowe Cisco Secure Web Appliance zapobiega dostępowi do złośliwych stron internetowych i wykrywa złośliwe oprogramowanie wykorzystywane w tych atakach.

- Cisco Secure Email (dawniej Cisco Email Security) może blokować złośliwe wiadomości e-mail wysyłane przez podmioty stanowiące zagrożenie w ramach ich kampanii.

- Urządzenia Cisco Secure Firewall (dawniej Next-Generation Firewall i Firepower NGFW), takie jak Threat Defense Virtual, Adaptive Security Appliance i Meraki MX, mogą wykrywać złośliwą aktywność związaną z tym zagrożeniem.

- Cisco Secure Malware Analytics (Threat Grid) identyfikuje złośliwe pliki binarne i wbudowuje ochronę we wszystkie produkty Cisco Secure.

- Umbrella, bezpieczna brama internetowa Cisco (SIG), blokuje użytkownikom możliwość łączenia się ze złośliwymi domenami, adresami IP i adresami URL, niezależnie od tego, czy użytkownicy znajdują się w sieci firmowej, czy poza nią.

- Cisco Secure Web Appliance (dawniej Web Security Appliance) automatycznie blokuje potencjalnie niebezpieczne witryny i testuje podejrzane witryny, zanim użytkownicy uzyskają do nich dostęp.

- Dodatkowe zabezpieczenia w kontekście konkretnego środowiska i danych o zagrożeniach są dostępne w Firewall Management Center.

- Cisco Duo zapewnia uwierzytelnianie wieloskładnikowe dla użytkowników, aby zapewnić, że tylko osoby upoważnione uzyskują dostęp do sieci.

Dodatkowe materiały: Wpis nt. ataków z użyciem Advanced Installera na blogu Cisco Talos